CÁC CHỨC NĂNG CHÍNH:

AV:

I. Quản trị hệ thống

- Quản lý vận hành:

- Cho phép thiết lập, thay đổi, áp dụng và hoàn tác sự thay đổi trong cấu hình hệ thống

- Cho phép tìm kiếm dữ liệu log bằng từ khóa để xem lại

- Cập nhật cơ sở dữ liệu mã độc và các thành phần tích hợp

- Cho phép tự động thông báo có bản cập nhật mới cho người dùng

- Cho phép tải về trực tuyến và áp dụng bản cập nhật mới theo cả 2 cách thức: tự động và thủ công.

- Cho phép cập nhật theo cả 02 cách thức: trực tuyến và ngoại tuyến

- Quản lý báo cáo

- Cho phép hiển thị các báo cáo kết quả rà quét, các thống kê về tình hình phát hiện và xử lý mã độc trên thiết bị được bảo vệ;

- Cho phép áp dụng các quy tắc lọc hiển thị dữ liệu thống kê tối thiểu theo 04 cách thức: từ khóa, thời gian, loại mã độc, mức độ nguy hiểm của mã độc

- Chia sẻ dữ liệu: cho phép kết nối, chia sẻ dữ liệu với hệ thống kỹ thuật của cơ quan chức năng có thẩm quyền theo hướng dẫn tại Văn bản số 2290/BTTTT-CATTT ngày 17/07/2018 của Cục An toàn thông tin và các hướng dẫ khác liên quan của Bộ Thông tin và Truyền thông

II. Kiểm soát lỗi

Bảo vệ cấu hình: Cho phép lưu và tự động khôi phục các cấu hình cài đặt của phần mềm khi có lỗi phải khởi động lại AV, Reset phải đảm bảo cấu hình hệ thống được lưu lại và áp dụng

Đồng bộ thời gian hệ thống: Trong trường hợp AV phải khởi động lại do lỗi phát sinh, đảm bảo thời gian hệ thống phải đồng bộ tự động đến thời điểm hiện tại, reset phải đảm bảo đồng bộ thời gian hệ thống

III. Log

- Log quản trị hệ thống: Cho phép ghi log quản trị hệ thống về các loại sự kiện sau:

- Log các dự kiện áp dụng, hoàn tác sự thay đổi trong cấu hình hệ thống

- Áp dụng, hoàn tác sự thay đổi trong cấu hình hệ thống;

- Kích hoạt lệnh khởi động lại, tắt hệ thống;

Cho phép ghi log quản trị hệ thống có các trường thông tin sau:

- Thời gian sinh log (bao gồm năm, tháng, ngày, giờ, phút và giây);

- Địa chỉ IP hoặc định danh của máy trạm;

- Định danh của tác nhân (tài khoản người dùng, tên hệ thống,...)

- Thông tin về hành vi thực hiện (thêm, sửa, xóa,....)

- Kết quả thực hiện hành vi (thành công, thất bại)

- Lý do giải trình đối với hành vi thất bại (không tìm thấy tài nguyên, không đủ chủ quyền truy cập,...)

- Log chức năng phát hiện và ngăn chặn mã độc

-AV cho phép ghi log tất cả các sự kiện về mã độc phát hiện được trong các quá trình rà quét thủ công hoặc tự động

-AV cho phép ghi log chức năng phát hiện và ngăn chặn mã độc có các trường thông tin sau:

- Thời gian sinh log (bao gồm năm, tháng, ngày, giờ, phút và giây);

- Đường dẫn đến vị trí mã độc phát hiện được;

- Mô tả của mã độc phát hiện được;

- Phân loại của mã độc phát hiện được;

- Hành động kiểm soát mã độc đã được áp dụng

- Định dạng log

AV cho phép chuẩn hóa log theo tối thiểu định dạng được định nghĩa trước để truyền dữ liệu log cho các phần mềm quản lý, phân tích, điều tra log

- Quản lý log

AV cho phép quản lý log đáp ứng các yêu cầu sau:

- Cho phép tìm kiếm log theo từ khóa trên tất cả các trường thông tin bao gồm cả các trường thông tin cấp thấp hơn (nếu có);

- Cho phép xuất dữ liệu log ra để phục vụ cho việc tích hợp các dữ liệu này vào các giải pháp về quản lý, phân tích, điều tra log.

- Yêu cầu về hiệu năng xử lý: AV được triển khai thỏa mãn cấu hình tối thiểu theo hướng dẫn cài đặt và thiết lập cấu hình của nhà sản xuất đảm bảo đáp ứng các yêu cầu sau:

a. Đối với chế độ rà quét thủ công

- Phát hiện 100% mẫu mã độc dạng lây nhiễm tệp tin trong 1000 mẫu mã độc được lấy ngẫu nhiên từ các nguồn công khai;

- Phát hiện tối thiểu 92% mẫu mã độc dạng không lây nhiễm tệp tin trong 1000 mẫu mã độc được lấy ngẫu nhiên từ các nguồn công khai.

b. Đối với chế độ cho phép rà quét tự động

- Phát hiện 100% mẫu mã độc dạng lây nhiễm tệp tin trong 1000 mẫu mã độc được lấy ngẫu nhiên từ các nguồn công khai;

- Phát hiện tối thiểu 92% mẫu mã độc dạng không lây nhiễm tệp tin trong 1000 mẫu mã độc được lấy ngẫu nheien từ các nguồn công khai;

- Phát hiện tối thiểu 90% mẫu mã độc trong 100 mẫu mã độc được tùy biến bởi đơn vị đánh giá.

- Yêu cầu về chức năng tự bảo vệ

a. Phát hiện và ngăn chặn tấn công hệ thống

- Khi được triển khai trên nền tảng Windowns, AV có khả năng tự bảo vệ, ngăn chặn tối thiểu 04 hành vi tấn công sau của mã độc vào chính AV;

- Lây nhiễm vào các tệp tin, thư mục, tiến trình của AV;

- Sửa đổi của registry key, service, driver của AV;

- Xóa bỏ các tệp tin, thư mục, registry key, service, driver của AV’

- Dừng các tiến trình của AV;

- Khi được triển khai trên nền tảng Linux, AV có khả năng tự bảo vệ, ngăn chặn tối thiểu 03 hành vi tấn công sau của mã độc vào chính AV;

- Lây nhiễm vào các tệp tin, thư mục, tiến trình vào AV;

- Xóa bỏ các tệp tin, thư mục của AV;

- Dừng các tiến trình của AV.

b. Cập nhật bản vá hệ thống: AV có chức năng cho phép cập nhật thủ công hoặc tự động bản vá để xử lý các điểm yếu, lỗ hổng bảo mật tồn tại trên chính AV.

- Chức năng phát hiện và ngăn chặn mã độc

a.Chế độ hoạt động

- AV cho phép thực thi các chế độ hoạt động đáp ứng các yêu cầu sau:

- Cho phép bật/ tắt realtime, chế độ rà quét theo thời gian thực;

- Cho phép thiết lập các tùy chọn đối với chế độ rà quét theo yêu cầu bao gồm: chọn kiểu rà quét, nhập đường dẫn đến thư mục cần rà quét, chọn hành động được áp dụng tự động khi phát hiện có mã độc trong quá trình rà quét, lên lịch rà quét;

- Cho phép thực thi, tạm dừng, dừng hẳn quá trình rà quét theo yêu cầu dựa trên các tùy chọn đã được thiết lập;

- Cho phép chỉ định đường dẫn tệp tin, thư mục được loại trừ khỏi các quá trình rà quét

b.Kiểm soát mã độc

- AV cho phép ngăn chặn quá trình thực thi và tự nhân bản của mã độc phát hiện được thông qua việc tạm ngừng (suspend) hoặc dừng hẳn (terminate) các tiến trình độc hại của nó

- AV cho phép áp dụng tự động và thủ công tối thiểu 01 trong 05 hành động sau đối với việc phát hiện có tệp tin đã nhiễm mã độc

- Sinh cảnh báo (notify);

- Di chuyển tệp tin vào môi trường cách ly (quarantine);

- Làm sạch tệp tin mà không xóa bỏ (clean);

- Xóa bỏ hoàn toàn tệp tin (delete);

- Khôi phục tệp tin từ môi trường cách ly (restone)

c. Gỡ bỏ mã độc một cách an toàn: AV có khả năng gỡ bỏ mã độc ra khỏi hệ thống máy trạm được bảo vệ đảm bảo không làm hỏng các tệp tin bị nhiễm (tức là tệp tin vẫn có thể hoạt động bình thường như lúc chưa bị nhiễm mã độc), đặc biệt là đối với những tệp tin của hệ điều hành.

EDR

I. Yêu cầu về quản trị hệ thống

- Quản lý vận hành

- Cho phép thiết lập, thay đổi, áp dụng và hoàn tác sự thay đổi trong cấu hình hệ thống, cấu hình quản trị từ xa, cấu hình tài khoản xác thực và phân quyền người dùng, cấu hình tập luật bảo vệ;

- Cho phép thay đổi thời gian hệ thống;

- Cho phép thay đổi thời gian duy trì phiên kết nối

- Cho phép thiết lập, thay đổi các tham số giới hạn đối với kết nối quản trị từ xa

- Cho phép đăng xuất tài khoản người dùng có phiên kết nối còn hiệu lực;

- Cho phép tìm kiếm dữ liệu log bằng từ khóa để xem lại;

- Cho phép xóa log;

- Cho phép xem thời gian hệ thống chạy tính từ lần khởi động gần nhất;

- Cho phép gửi cảnh báo qua thư điện tử hoặc tin nhắn

- Quản trị từ xa:

- Sử dụng giao thức có mã hóa như TLS hoặc tương đương

- Tự động đăng xuất tài khoản và hủy bỏ phiên kết nối quản trị từ xa khi hết thời gian duy trì phiên kết nối.

- Quản lý xác thực và phân quyền

- Hỗ trợ phương thức xác thực bằng tài khoản – mật khẩu, trong đó, quản trị viên cso thể thiết lập và thay đổi được độ phức tạp của mật khẩu

- Hỗ trợ phân nhóm tài khoản tối thiểu theo 02 nhóm là quản trị viên và người dùng thường với những quyền hạn cụ thể đối với từng nhóm

- Quản lý báo cáo

- Cho phép tạo mới, xem lại và xóa báo cáo đã được tạo;

- Cho phép tạo báo cáo mới theo các mẫu báo cáo đã được định nghĩa trước;

- Cho phép áp dụng các quy tắc tìm kiếm thông tin, dữ liệu log để thêm, lọc, tinh chỉnh nội dung cho báo cáo;

- Cho phép lựa chọn định dạng tệp tin báo cáo xuất ra định dạng word, html, xml, excel, PDF;

- Cho phép tải về tệp tin báo cáo đã được xuất ra.

- Quản lý tập luật bảo vệ: Cho phép quản lý tập luật bảo vệ bao gồm các thao tác sau:

- Thêm luật mới;

- Tinh chỉnh luật;

- Tìm kiếm luật;

- Xóa luật

- Kích hoạt/ vô hiệu hóa luật;

- Xuất tập luật ra tệp tin;

- Khôi phục tập luật từ tệp tin;

- Cập nhật tập luật được phát hành bởi nhà sản xuất;

- Cập nhật tập luật bảo vệ

- Cho phép tự động thông báo có bản cập nhật mới cho quản trị viên;

- Cho phép tải về trực tuyến và áp dụng thủ công bản cập nhật mới

- Quản lý tập trung các máy chủ/ máy trạm

a. Cho phép quản lý tập trung các máy chủ/ máy trạm trên tối thiểu hai nền tảng là Window và Linux

b.Quản lý thông tin trên máy chủ / máy trạm bao gồm các thông tin sau:

- Địa chỉ IP, MAC, Tên máy, Hệ điều hành, thời gian cập nhật gần nhất của Hệ điều hành trên máy chủ/ máy trạm;

- Trạng thái kết nối đến máy chủ EDR;

- Thông tin bản vá trên máy chủ/ máy trạm;

- Trạng thái cập nhật thông tin từ máy chủ EDR;

- Chính sách được thiết lập và các vi phạm trên Agent;

c. Có khả năng điều khiển Agent bao gồm các chức năng sau:

- Cho phép phân tích, xóa, sửa tệp tin lây nhiễm mã độc trên máy chủ/ máy trạm;

- Cho phép điều khiển thay đổi các chính sách phát hiện, ngăn chặn mã độc trên các Agent;

- Cho phép sửa giá trị thanh ghi và các giá trị khác để ngăn chặn mã độc tự khởi động trên máy chủ/ máy trạm sau khi khởi động lại

- Đồng bộ dữ liệu với các hệ thống khác

- Tích hợp với hệ thống giám sát tập trung SOC và phân tích sự kiện an toàn thông tin (SIEM)

- Hệ thống nền tảng tri thức mối đe dọa an toàn thông tin (TIP);

- Tích hợp hệ thống phân tích mã độc tự động – Malware Analysis

- Chi sẻ dữ liệu: Cho phép kế nối, chia sẻ dữ liệu với hệ thống kỹ thuật của cơ quan chức năng có thẩm quyền theo hướng dẫn tại Văn bản số 2290/BTTTT-CATTT ngày 17/07/2018 của Cục An toàn thông tin và các hướng dẫn khác liên quan của Bộ Thông tin và Truyền thông.

II. Yêu cầu về kiểm soát lỗi

1. Bảo vệ cấu hình: Khi EDR khởi động lại do có lỗi phát sinh, EDR đảm bảo các loại cấu hình sau được lưu lại và không bị thay đổi trong lần khởi động kế tiếp

- Cấu hình hệ thống

- Cấu hình quản trị từ xa

- Cấu hình tài khoản xác thực và phân quyền người dùng;

- Cấu hình tập luật bảo vệ

2. Bảo vệ dữ liệu log: EDR đảm bảo dữ liệu log đã được lưu lại không bị thay đổi trong lần khởi động kế tiếp khi phải khởi động lại do có lỗi phát sinh (ngoại trừ lỗi phần cứng)

3. Đồng bộ thời gian hệ thống: EDR đảm bảo thời gian hệ thống phải được đồng bộ đến thời điểm hiện tại trong trường hợp EDR phải khởi động lại do có lỗi phát sinh. (ngoại trừ lỗi phần cứng)

III . Log

- Log quản trị hệ thống:

EDR cho phép ghi log quản trị hệ thống về các loại sự kiện sau:

- Đăng nhập, đăng xuất tài khoản:

- Xác thực trước khi cho phép truy cập vào tài nguyên, sử dụng chức năng của hệ thống

- Áp dụng, hoàn tác sự thay đổi trong cấu hình hệ thống, cấu hình quản trị từ xa, cấu hình tài khoản xác thực và phân quyền người dùng, cấu hình tập luật bảo vệ

- Kích hoạt lệnh khởi động lại, tắt hệ thống;

- Thay đổi thủ công thời gian hệ thống

EDR cho phép ghi log quản trị hệ thống có các trường thông tin sau:

- Thời gian sinh log

- Địa chỉ IP hoặc định danh của máy trạm

- Định danh của tác nhân ( tên hệ thống, tài khoản người dùng,...)

- Thông tin về hành vi thực hiện

- Kết quả thực hiện hành vi

- Lý do giải trình đối với hành vi thất bại

- Log cảnh báo: EDR cho phép ghi log cảnh báo được sinh ra khi thực thi tập luật bảo vệ

- Định dạng log: EDR cho phép chuẩn hóa log theo 01 định dạng được định nghĩa trước để truyền dữ liệu log cho các phần mềm quản lý, phân tích, điều tra log

- Quản lý log

- Cho phép thiết lập và cấu hình các cài đặt liên quan đến lưu trữ và hủy bỏ log (ví dự: ngưỡng giới hạn dung lượng lưu trữ, khoảng thời gian lưu trữ,..);

- Cho phép tìm kiếm log theo từ khóa trên tất cả các trường thông tin bao gồm cả các trường thông tin cấp thấp hơn (nếu có);

- Cho phép phân nhóm log thành các nhóm sự kiện theo các tiêu chí khác nhau (ví dụ: mức độ quan trọng, các dạng tấn công, các nguồn log;...)

- Cho phép truy xuất dữ liệu thô của log thông qua kết quả tìm kiếm và cảnh báo;

- Cho phép xuất dữ liệu log ra để phục vụ cho việc tích hợp các dữ liệu này vào SIEM hoặc giải pháp khác về quản lý, phân tích, điều tra log.

- Lưu trữ log dưới dạng dữ liệu thô: Cho phép lưu trữ tất cả log dưới dạng dữ liệu thô bất kể có thể phân tích cú pháp được hay không

IV. Tài nguyên xử lý

- Agent cài trên máy chủ/ máy trạm được bảo vệ bởi 01 Agent duy nhất sử dụng tài nguyên đáp ứng các yêu cầu sau:

- CPU <20%;

- RAM <500MB;

- Tốc độ truyền tải qua mạng: Tốc độ nhận <2,7KB/s, tốc độ gửi <0,4KB/s

- Độ phủ phát hiện tấn công: Đối với các dạng tấn công được công bố từ các nguồn công khai, EDR bảo đảm độ phủ phát hiện tấn công đáp ứng trên 90% với tỷ lệ cảnh báo đúng >=80%

V.Tính khả dụng của hệ thống: EDR hỗ trợ phương án triển khai đáp ứng các yêu cầu về tình khả dụng sau

- Kênh kết nối Agent và máy chủ EDR được mã hóa và cơ chế xác thực;

- Hỗ trợ triển khai theo mô hình High Availability (HA) hoặc Clustering;

- Hỗ trợ cơ chế cân bằng tải (Load Balancing)

VI. Chức năng phát hiện và phản ứng

- Phát hiện sự cố

- Cho phép phát hiện tấn công, mã độc dựa theo thông tin địa chỉ IP, tên miền, giá trị băm và theo hành vi;

- Cho phép người dùng chủ động thực hiện quét tại các tệp tin và thư mục khả nghi tại máy của mình;

- Cho phép quản lý cảnh báo; xem chi tiết thông tin cảnh báo; bổ sung, làm giàu thông tin cảnh báo;

- Cho phép điều tra phản ứng trên một giao diện tập trung duy nhất;

- Tự động cảnh báo, xử lý, cô lập EndPoints bị phát hiện có hành động dị thường;

- Cho phép định nghĩa, tạo luật phân tích hành vi, cho phép phân tích tương quan để phát hiện tấn công APT;

- Phát hiện tấn công mã độc trên EndPoints sử dụng Yara Rules.

- Điều tra và phản ứng sự cố: EDR có chức năng điều tra và phản ứng sự cố đáp ứng các yêu cầu sau:

- Cho phép phân tích các tiến trình đang chạy từ xa trên máy chủ/ máy trạm;

- Cho phép tìm kiếm log trên máy chủ/ máy trạm;

- Cho phép thiết lập chính sách chặn các ứng dụng độc hại hoạt động trên máy chủ/ máy trạm bằng cách định nghĩa đường dẫn / giá trị băm;

- Cho phép chặn kết nối độc hại từ máy chủ/ máy trạm bằng cách điều khiển tường lửa hệ điều hành trên máy chủ máy trạm hoặc tường lửa được tích hợp trên EDR;

- Truy vết, điều tra, phân tích sự kiện, sự cố an toàn thông tin trên Endpoints

- Tích hợp công cụ hỗ trợ điều tra, phân tích Whois, GeoIP, Virus total, TI, Sandbox

MÔ HÌNH TRIỂN KHAI:

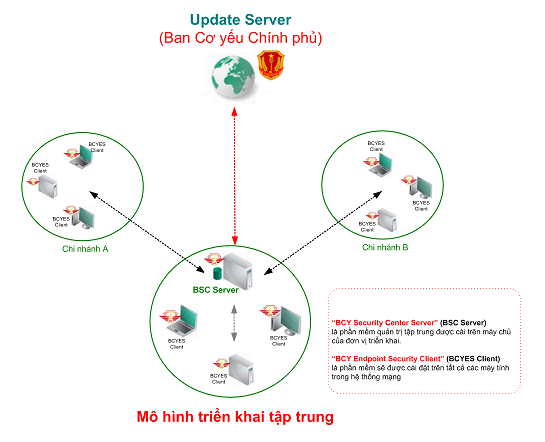

- Mô hình tập trung

- Phương án triển khai:

- Sử dụng 01 máy chủ duy nhất (có thể sử dụng máy chủ có sẵn của đơn vị) để cài BSC Server tại trụ sở chính. BSC Server sẽ kết nối đến Update Server đặt tại Ban Cơ yếu Chính phủ để cập nhật phiên bản mới và cơ sở dữ liệu virus mới, sau đó phân phát về các máy trạm.

- Các máy trạm tại trụ sở chính và các chi nhánh sẽ cài đặt phần mềm BCYES Client kết nối trực tiếp về máy chủ đặt tại trụ sở chính.

- Thông qua BSC Server, người quản trị sẽ quản lý tập trung toàn bộ các máy trạm được cài đặt phần mềm diệt virus BCYES Client.

Áp dụng mô hình:

- Mô hình này áp dụng cho các cơ quan, tổ chức có nhiều chi nhánh mà số lượng máy tính tại các chi nhánh không quá nhiều và đường truyền giữa chi nhánh với trụ sở chính đảm bảo kết nối tốt.

Ưu điểm:

- Mô hình này giúp tiết kiệm chi phí do chỉ sử dụng 01 BSC Server đặt tại trụ sở chính và không cần nhân sự quản trị hệ thống tại chi nhánh.

Yêu cầu cấu hình triển khai (tối thiểu):

- 01 máy chủ: chạy hệ điều hành Windows, RAM tối thiểu 04 GB, Ổ cứng trống 10 GB.

- Máy trạm: chạy hệ điều hành Windows, RAM tối thiểu 01 GB, Ổ cứng trống 500 MB.

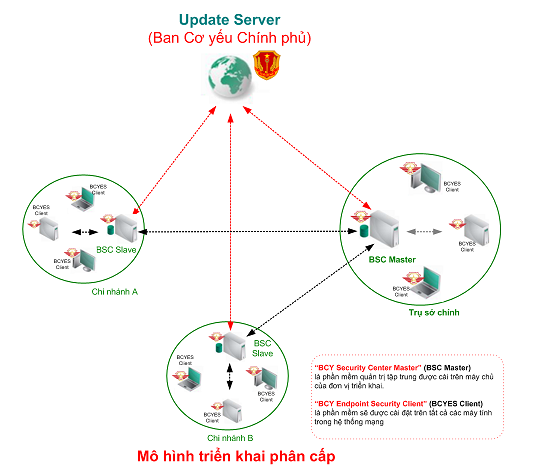

- Mô hình phân tán

Phương án triển khai:

- Sử dụng 01 máy chủ (có thể sử dụng máy chủ có sẵn của đơn vị) để cài BSC Master tại trụ sở chính. BSC Master sẽ kết nối đến Update Server đặt tại Ban Cơ yếu Chính phủ để cập nhật phiên bản mới và cơ sở dữ liệu virus mới, sau đó phân phát cho các BSC Slave và các máy trạm mà BSC Master trực tiếp quản lý.

- Tại các chi nhánh sẽ sử dụng 01 máy chủ cài BSC Slave để quản lý các máy trạm tại chi nhánh và các BSC Slave sẽ chịu sử quản lý chung của BSC Master.

- Thông qua BSC Master, quản trị có thể cấu hình phân quyền quản trị cho từng chi nhánh.

- Các quản trị chi nhánh sẽ sử dụng giao diện Console (qua web hoặc giao diện desktop) để quản lý các máy trạm của chi nhánh mà mình quản lý.

Áp dụng mô hình:

- Mô hình này áp dụng cho các cơ quan, tổ chức có nhiều chi nhánh và số lượng máy tính tại các chi nhánh tương đối lớn (từ >100 máy). Yêu cầu về đường truyền giữa các chi nhánh tới trụ sở chính không cao như mô hình triển khai tập trung do chỉ có 01 kết nối từ máy chủ của chi nhánh tới máy chủ tại trụ sở chính.

Ưu điểm:

- Có cơ chế quản lý phân cấp từ trụ sở chính tới các chi nhánh, đáp ứng quy mô triển khai lớn từ vài ngàn đến vài chục ngàn máy trạm.

Yêu cầu cấu hình triển khai (tối thiểu):

- 01 máy chủ: chạy hệ điều hành Windows, RAM tối thiểu 04 GB, Ổ cứng trống 10 GB.

- Máy trạm: chạy hệ điều hành Windows, RAM tối thiểu 01 GB, Ổ cứng trống 500 MB.

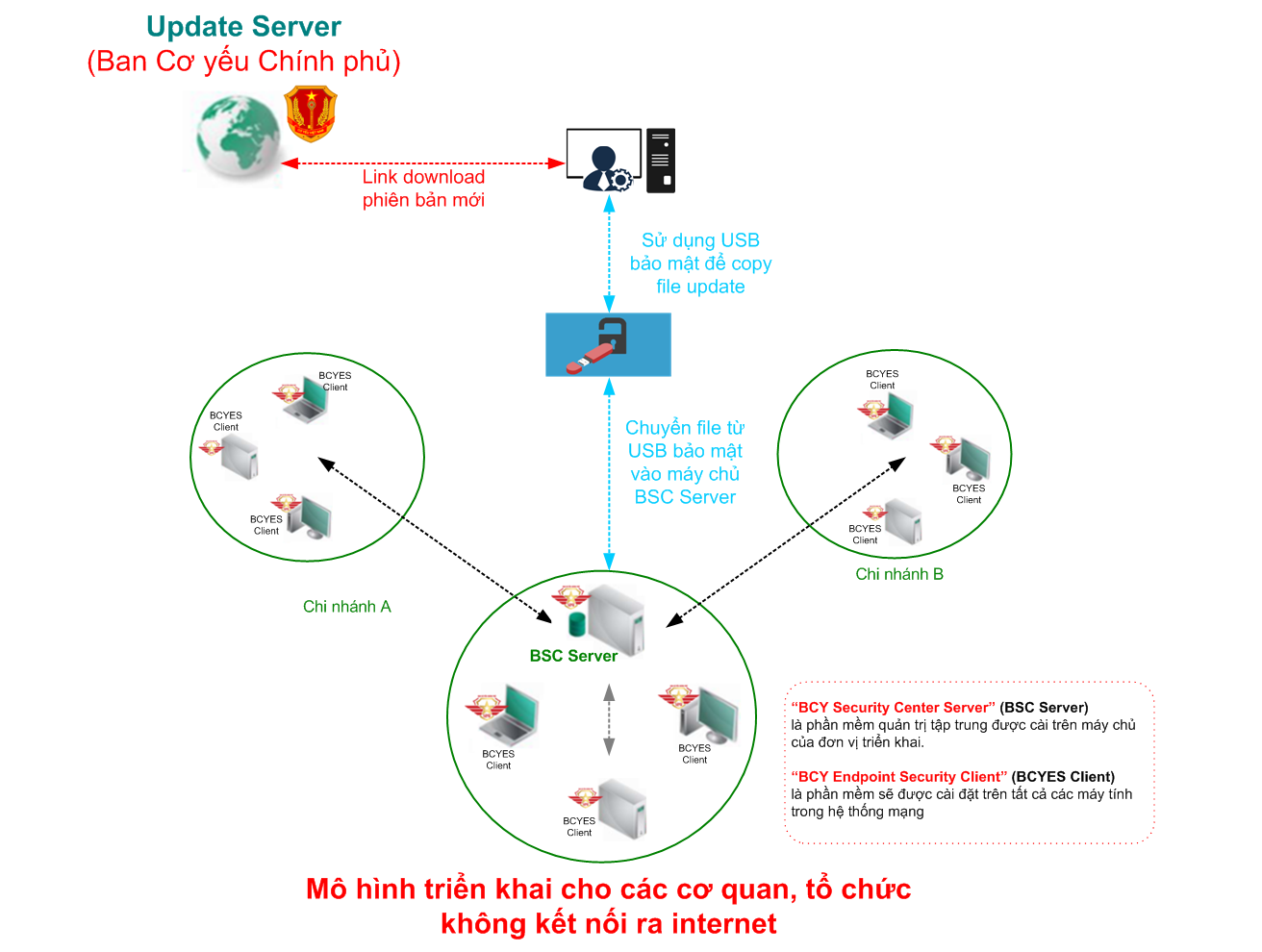

- Mô hình triển khai cho các hệ thống không kết nối internet

Phương án triển khai:

- Sử dụng 01 máy chủ (có thể sử dụng máy chủ có sẵn của đơn vị) để cài BSC Server tại trụ sở chính. BSC Server này không kết nối với internet mà chỉ kết nối mạng LAN với các máy trạm cần triển khai, bản thân các máy trạm cũng không có kết nối ra internet.

- Việc cập nhật phiên bản mới được thực hiện bằng cách sử dụng 01 máy tính riêng có kết nối ra internet, và định kỳ kết nối tới hệ thống của nhà cung cấp để tải phiên bản mới, CSDL virus mới về máy tính. Sau đó sẽ sử dụng 01 USB bảo mật để copy phiên bản mới từ máy tính (ở mạng ngoài) rồi mang USB sang máy chủ BSC Server (ở mạng nội bộ) để tải bản mới, CSDL virus mới vào máy chủ. Sau đó BSC Server sẽ tự động phân phát về các máy trạm.

- Các máy trạm tại trụ sở chính và các chi nhánh sẽ cài đặt phần mềm diệt virus BCYES client kết nối trực tiếp về máy chủ đặt tại trụ sở chính thông qua mạng nội bộ (không kết nối internet).

- Thông qua BSC Server, người quản trị sẽ quản lý tập trung toàn bộ các máy trạm được cài đặt phần mềm BCYES client.

Áp dụng mô hình:

- Mô hình này áp dụng cho các cơ quan, tổ chức có hệ thống mạng nội bộ không kết nối với internet và có yêu cầu bảo mật nghiêm ngặt, ví dụ như: Văn phòng tỉnh ủy, các cơ quan Đảng…

Ưu điểm:

- Mô hình này giúp tiết kiệm chi phí do chỉ sử dụng 01 BSC Server đặt tại trụ sở chính và mô hình này có thể triển khai cho các hệ thống mạng nội bộ không có kết nối ra internet.

- Mô hình này có thể triển khai theo cả 2 hình thức là: tập trung hoặc phân tán, tùy theo nhu cầu của đơn vị triển khai.

Yêu cầu cấu hình triển khai (tối thiểu):

- 01 máy chủ: chạy hệ điều hành Windows, RAM tối thiểu 04 GB, Ổ cứng trống 10 GB.

- Máy trạm: chạy hệ điều hành Windows, RAM tối thiểu 01 GB, Ổ cứng trống 500 MB.

Lưu ý: Module EDR yêu cầu mua bản quyền bổ sung để có thể hoạt động